Spoiler: Es absolutamente seguro que se descifra en menos de 5 minutos con un ordenador lento.

Tengo un correo de GMail con un nombre sencillo, por lo que es bastante común que la gente dé mi correo en vez del suyo. A este correo me han llegado cosas que ni imaginaríais que se «pueden» enviar por email.

La sorprendente lista de cosas que me llegan:

Así, que recuerde de forma rápida, lo más sorprendente ha sido: bases de datos corruptas de hoteles, listados de teléfonos, categorías profesionales (y creo que salarios) de un servicio de policía de un país latinoamericano, expediente disciplinario a una policía del mismo país, los planos del edificio Torrespaña para hacer una reforma a los platós del ¿telediario?, extractos bancarios y de tarjetas de crédito, contratos con compañías eléctricas…

Evidentemente procuro borrar todo cuanto antes y avisar al destinatario o a la persona implicada, pero a veces lo ponen bastante complicado con direcciones de tipo noreply / noresponder (no supervisadas) o si llamo a la empresa, me dicen que no van a buscar por email (sic) y que voy a seguir recibiéndolos.

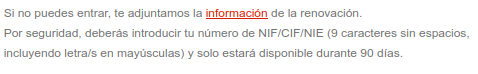

La última con una dirección de no-reply ha sido Mapfre, que prudentemente y antes de enviar la documentación para la renovación, la cifra con contraseña. Pero no todo es oro lo que reluce y como bien ponen:

Sin más pistas y dado que tengo nombre compuesto y habían acertado con él (no especificaban apellidos) miré si era para mi, dado que había pedido un presupuesto hacía poco a esta compañía. Al ver que no se abre y por si acaso se hubiesen confundido (o de email con otro cliente o escribiendo mi DNI y fuese realmente para mi) busco como descifrar un PDF.

Un archivo PDF puede tener dos tipos de claves: Una de usuario (user) necesaria para abrir el archivo, ya que lo cifra y lo protege y otra de propietario (owner) para proteger sus propiedades: copiar, imprimir… que básicamente no sirve de nada salvo molestar.

No voy a entrar en la longitud y tipo de cifrado, si es un PDF nuevo, debería estar protegido con un cifrado AES-256 al menos, este artículo es menos técnico, simplemente me centro en claves inseguras.